зҒ«з»’з»Ҳз«Ҝе®үе…Ё еӣӣе·қ еҲҶй”Җд»ЈзҗҶе•Ҷ 科жұҮ科жҠҖ еҲҶдә«жҠҖжңҜеҘҪж–Ү жҒ¶ж„Ҹж–Ү件жҗәеёҰй©ұеҠЁдәәз”ҹж•°еӯ—зӯҫеҗҚпјҢж··ж·Ҷи§Ҷеҗ¬жү§иЎҢеҗҺй—Ё

еҺҹеҲӣ зҒ«з»’е®үе…Ё зҒ«з»’е®үе…Ё

2025е№ҙ01жңҲ27ж—Ҙ 11:41 еҢ—дә¬

еӣҫзүҮ

еңЁзҺ°д»Јж•°еӯ—еҢ–йўҶеҹҹдёӯпјҢж•°еӯ—зӯҫеҗҚеҖҹеҠ©е…Ҳиҝӣзҡ„еҠ еҜҶжҠҖжңҜпјҢдёәж–Ү件е’Ңж•°жҚ®жҠ«дёҠдәҶдёҖеұӮеқҡеӣәзҡ„вҖңйҳІжҠӨиЎЈвҖқпјҢзЎ®дҝқиҪҜ件зҡ„е®Ңж•ҙжҖ§е’ҢжқҘжәҗзҡ„еҸҜйқ жҖ§пјҢжһҒеӨ§ең°жҸҗеҚҮдәҶиҪҜ件зҡ„е®үе…ЁжҖ§гҖӮдҪҶжҳҜйҡҸзқҖж•°еӯ—зӯҫеҗҚжҠҖжңҜзҡ„е№ҝжіӣеә”з”ЁпјҢдёҖдәӣе®үе…ЁжЈҖжҹҘд№ҹеҸҜиғҪеӣ жӯӨвҖңж”ҫжқҫиӯҰжғ•вҖқпјҢж”ҫиҝҮеӨ§йғЁеҲҶеёҰжңүж•°еӯ—зӯҫеҗҚзҡ„иҪҜ件пјҢдёәж”»еҮ»иҖ…з•ҷдёӢеҸҜд№ҳд№ӢжңәгҖӮеӣ дёәж”»еҮ»иҖ…еҸҜд»Ҙе·§еҰҷең°еҲ©з”Ёж•°еӯ—зӯҫеҗҚпјҢе°ҶжҒ¶ж„ҸзЁӢеәҸдјӘиЈ…жҲҗжӯЈеёёиҪҜ件пјҢжӮ„ж— еЈ°жҒҜең°иҝӣиЎҢдј ж’ӯгҖӮиҝҷз§ҚеҒҡжі•дёҚд»…и®©жҒ¶ж„ҸиҪҜ件зҡ„иҜҶеҲ«йҡҫеәҰеӨ§е№…еўһеҠ пјҢжӣҙиҝӣдёҖжӯҘеҠ еү§дәҶеҜ№з”ЁжҲ·ж•°еӯ—иө„дә§е’Ңйҡҗз§Ғе®үе…Ёзҡ„еЁҒиғҒпјҢз»ҷзҪ‘з»ңе®үе…ЁеёҰжқҘдәҶе·ЁеӨ§зҡ„йҡҗжӮЈгҖӮ

иҝ‘жңҹпјҢзҒ«з»’е·ҘзЁӢеёҲеңЁж—Ҙеёёз—…жҜ’еҲҶжһҗиҝҮзЁӢдёӯеҸ‘зҺ°дёҖдёӘзү№ж®Ҡзҡ„зҷҪеҠ й»‘ж ·жң¬пјҢе…¶дёӯзҡ„й»‘ DLL еёҰжңүй©ұеҠЁдәәз”ҹж•°еӯ—зӯҫеҗҚгҖӮиҜҘ DLL ж–Ү件пјҲexpatai.dllпјү е…·жңүд»ҘдёӢзү№еҫҒпјҡ

1.ж— жҳҺзЎ®жқҘжәҗпјҡеңЁеҜ№ж ·жң¬иҝӣиЎҢжәҜжәҗж—¶пјҢ并жңӘеңЁй©ұеҠЁдәәз”ҹе®ҳж–№еҸ‘еёғзҡ„е®үиЈ…еҢ…дёӯжүҫеҲ°зұ»дјј DLL гҖӮ

2.ж ёеҝғиЎҢдёәејӮеёёпјҡиҜҘжЁЎеқ—д»…е®һзҺ°дәҶ ShellCode еҶ…еӯҳеҠ иҪҪеҠҹиғҪпјҢ并дёҚе…·еӨҮе…¶д»–дёҡеҠЎйҖ»иҫ‘гҖӮиҝҷзұ» ShellCode еҠ иҪҪеҷЁе…·еӨҮе…ёеһӢзҡ„жҒ¶ж„Ҹд»Јз Ғзү№еҫҒгҖӮ

3.и°ғиҜ•дҝЎжҒҜзјәеӨұпјҡж–Ү件дёӯдёҚеӯҳеңЁ PDB пјҲзЁӢеәҸж•°жҚ®еә“пјүи·Ҝеҫ„еӯ—з¬ҰдёІгҖӮиҝҷйҖҡеёёжҳҜйҖҡиҝҮзү№ж„Ҹи®ҫзҪ®зј–иҜ‘й…ҚзҪ®йЎ№жҲ–иҝӣиЎҢзү№ж®ҠеӨ„зҗҶе®һзҺ°зҡ„пјҢиҖҢиҝҷз§Қж“ҚдҪңдјҡеўһеҠ жәҜжәҗзҡ„йҡҫеәҰгҖӮ

з»ҸзҒ«з»’е·ҘзЁӢеёҲеҲҶжһҗпјҢиҜҘ DLL дјҡиҜ»еҸ–еҗҢзӣ®еҪ•дёӢзҡ„ update.log ж–Ү件пјҢи§ЈеҜҶ并жү§иЎҢе…¶дёӯзҡ„жҒ¶ж„Ҹд»Јз ҒеҗҺпјҢйҖҡиҝҮеҸҚе°„еҠ иҪҪ Korplug еҗҺй—ЁпјҢжңҖз»Ҳе®һзҺ°иҝңжҺ§гҖӮзӣ®еүҚпјҢзҒ«з»’е®үе…Ёдә§е“ҒеҸҜеҜ№дёҠиҝ°з—…жҜ’иҝӣиЎҢжӢҰжҲӘжҹҘжқҖгҖӮдёҙиҝ‘жҳҘиҠӮпјҢж”»еҮ»иҖ…еҸҜиғҪеҲ©з”ЁйҳІжҠӨж”ҫжқҫзҡ„ж—¶жңәпјҢеҸ‘иө·ж”»еҮ»пјҢиҜ·е№ҝеӨ§з”ЁжҲ·еҸҠж—¶жӣҙж–°з—…жҜ’еә“иҮіжңҖж–°зүҲжң¬пјҢйҳІиҢғжҪңеңЁеЁҒиғҒгҖӮ

еӣҫзүҮ

жҹҘжқҖеӣҫ

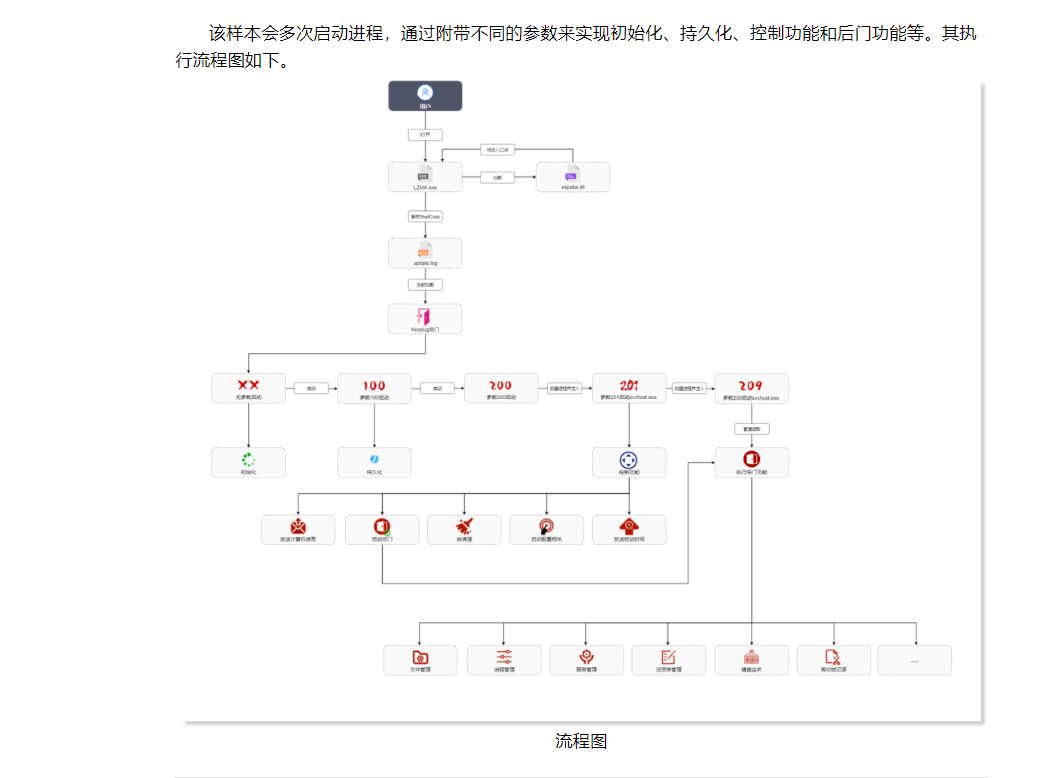

иҜҘж ·жң¬дјҡеӨҡж¬ЎеҗҜеҠЁиҝӣзЁӢпјҢйҖҡиҝҮйҷ„еёҰдёҚеҗҢзҡ„еҸӮж•°жқҘе®һзҺ°еҲқе§ӢеҢ–гҖҒжҢҒд№…еҢ–гҖҒжҺ§еҲ¶еҠҹиғҪе’ҢеҗҺй—ЁеҠҹиғҪзӯүгҖӮе…¶жү§иЎҢжөҒзЁӢеӣҫеҰӮдёӢгҖӮ

еӣҫзүҮ

жөҒзЁӢеӣҫ

дёҖ

ж ·жң¬еҲҶжһҗ

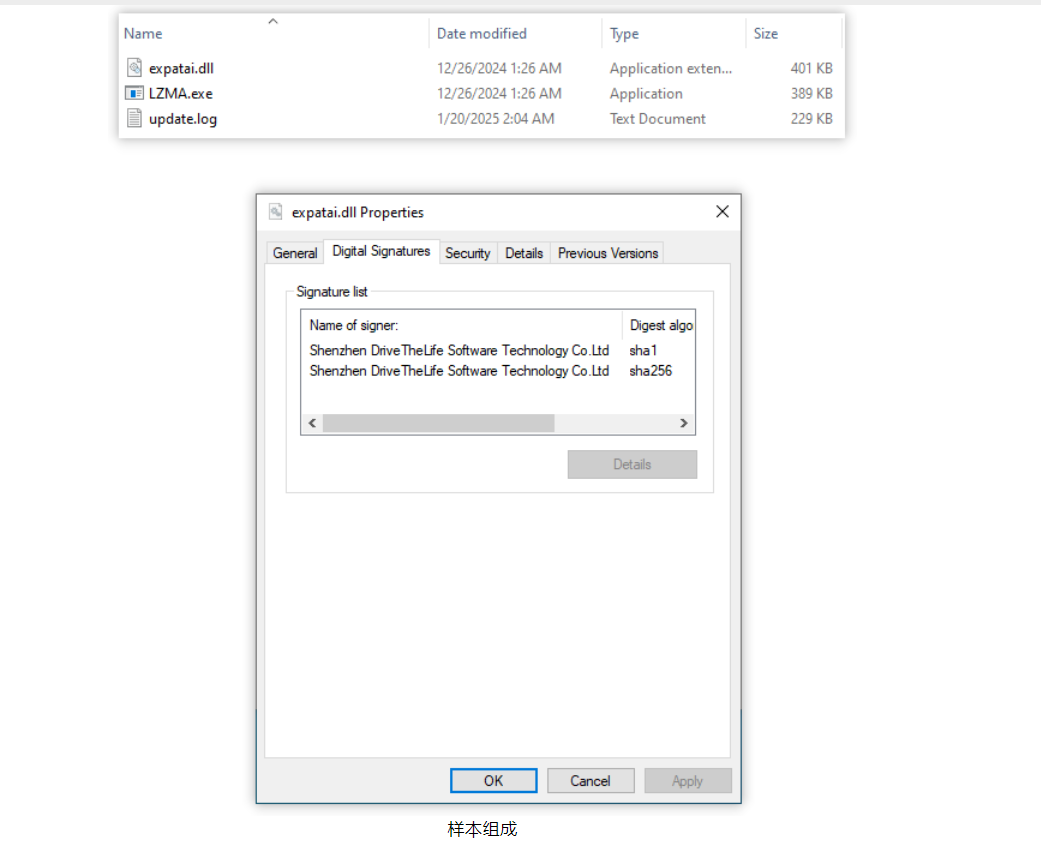

иҜҘж ·жң¬з”ұ LZMA.exeпјҲзҷҪж–Ү件пјүгҖҒexpatai.dllпјҲеҶ…еҗ« ShellLoader дё”еёҰжңүй©ұеҠЁдәәз”ҹж•°еӯ—зӯҫеҗҚпјүе’Ңupdate.logпјҲеҶ…еҗ«иў«еҠ еҜҶзҡ„ ShellCode пјүдёүдёӘж–Ү件组жҲҗгҖӮе…¶дёӯзҡ„ update.log и§ЈеҜҶеҗҺжҳҜдёҖж®ө ShellCode пјҢиҜҘ ShellCode еҶ…еҗ«жңүеҸҚе°„еҠ иҪҪд»Јз Ғе’Ң Korplug еҗҺй—ЁжЁЎеқ—ж•°жҚ®гҖӮ

еӣҫзүҮ

ж ·жң¬з»„жҲҗ

1.1 еҠ иҪҪ ShellCode йҳ¶ж®ө

еҠ иҪҪ expatai.dllпјҡеңЁж ·жң¬зҡ„第дёҖжӯҘжү§иЎҢиҝҮзЁӢдёӯпјҢLZMA.exe дјҡйҖҡиҝҮйқҷжҖҒдҫқиө–еҠ иҪҪ expatai.dllпјҢдҪҝеҫ—е…¶дёӯзҡ„ ShellCode и§ЈеҜҶд»Јз ҒеңЁ LZMA.exe е…ҘеҸЈзӮ№д№ӢеүҚжү§иЎҢгҖӮ

еӣҫзүҮ

еӣҫзүҮ

expatai.dll е…ҘеҸЈзӮ№

дҝ®ж”№е…ҘеҸЈзӮ№д»Јз Ғпјҡд№ӢеҗҺпјҢж ·жң¬дјҡдҝ®ж”№ LZMA.exe е…ҘеҸЈзӮ№д»Јз ҒпјҢдҪҝе…¶иҝҗиЎҢиҮіе…ҘеҸЈзӮ№ж—¶пјҢзӣҙжҺҘи·іиҪ¬иҮіз”ЁдәҺи§ЈеҜҶ update.log ж–Ү件数жҚ®зҡ„еҮҪж•°гҖӮ

еӣҫзүҮ

дҝ®ж”№е…ҘеҸЈзӮ№

и§ЈеҜҶ ShellCode ж•°жҚ®е№¶жү§иЎҢпјҡйҡҸеҗҺпјҢиҝҗиЎҢиҮіе…ҘеҸЈзӮ№е№¶и·іиҪ¬иҝӣе…ҘиҜҘеҮҪж•°пјҢеҜ№ update.log ж–Ү件иҝӣиЎҢи§ЈеҜҶпјҢеҗҢж—¶жү§иЎҢ ShellCode гҖӮиҜҘ ShellCode еҚі DLL еҸҚе°„еҠ иҪҪеҮҪж•°гҖӮ

еӣҫзүҮ

е…ҘеҸЈзӮ№иў«дҝ®ж”№

еӣҫзүҮ

и§ЈеҜҶ并жү§иЎҢ

1.2 еҸҚе°„еҠ иҪҪ Korplug еҗҺй—ЁжЁЎеқ—

йҖҡиҝҮ PEB иҺ·еҸ– kernel32.dll зҡ„еҹәеқҖпјҢе№¶ж №жҚ®еҜјеҮәиЎЁжҹҘиҜўеҲ° GetProcAddress ең°еқҖгҖӮеҖҹеҠ©иҜҘең°еқҖиҺ·еҸ– LoadLibraryA гҖҒ VirtualAlloc гҖҒ RtlDecompressBuffer гҖҒ memcpy зӯүеҮҪж•°ең°еқҖгҖӮ

еӣҫзүҮ

иҺ·еҸ– GetProcAddress ең°еқҖ

и§ЈеҜҶи§ЈеҺӢеҗҺй—ЁжЁЎеқ—пјҡйҖҡиҝҮиҮӘе®ҡд№үејӮжҲ–и§ЈеҜҶз®—жі•еҜ№иў«еҺӢзј©зҡ„еҗҺй—ЁжЁЎеқ—иҝӣиЎҢи§ЈеҜҶгҖӮжҺҘзқҖпјҢеҲ©з”Ё RtlDecompressBuffer еҜ№е…¶иҝӣиЎҢи§ЈеҺӢгҖӮйҡҸеҗҺпјҢжЈҖжҹҘжЁЎеқ—еӨҙйғЁдҝЎжҒҜгҖҒжЈҖжҹҘжҳҜеҗҰдёә DLL пјҢиөӢеҖј PLUG еӯ—з¬ҰдёІз”ЁдәҺеҗҺз»ӯж ЎйӘҢпјҢ并иҺ·еҸ–иў«еҠ еҜҶзҡ„еҗҜеҠЁй…ҚзҪ®зҡ„еӨ§е°Ҹе’Ңең°еқҖзӯүж•°жҚ®гҖӮ

еӣҫзүҮ

и§ЈеҜҶи§ЈеҺӢеҗҺй—ЁжЁЎеқ—

жүӢеҠЁеҠ иҪҪпјҲеҸҚе°„еҠ иҪҪпјүпјҡеӨҚеҲ¶еҗҺй—ЁжЁЎеқ—зҡ„еҢәж®өж•°жҚ®пјҢ并дҝ®еӨҚйҮҚе®ҡдҪҚиЎЁе’ҢеҜје…ҘиЎЁгҖӮд№ӢеҗҺпјҢиҝӣе…Ҙ DLL е…ҘеҸЈгҖӮиҜҘе…ҘеҸЈеҚі Korplug еҗҺй—ЁжЁЎеқ—зҡ„е…ҘеҸЈзӮ№гҖӮ

еӣҫзүҮ

жүӢеҠЁеҠ иҪҪ

1.3 Korplug еҗҺй—ЁжЁЎеқ—

Korplug еҗҺй—ЁжЁЎеқ—зҡ„жү§иЎҢеҲҶдёәд»ҘдёӢйҳ¶ж®өпјҡ

еҲқе§ӢеҢ–йҳ¶ж®өпјҡжҸҗеҚҮжқғйҷҗе’ҢиҺ·еҸ–еҗҜеҠЁй…ҚзҪ®гҖӮ

жҢҒд№…еҢ–йҳ¶ж®өпјҡеҲӣе»әжңҚеҠЎжҲ–еҲӣе»әжіЁеҶҢиЎЁеҪўжҲҗиҮӘеҗҜгҖӮ

жіЁе…Ҙйҳ¶ж®өпјҡеҲӣе»әдёӨдёӘеҲҶеҲ«йҷ„еёҰеҸӮж•° 201 дёҺ 209 зҡ„ svchost.exe иҝӣзЁӢпјҢ并еҗ‘е…¶жіЁе…ҘеҗҺй—ЁжЁЎеқ—гҖӮиҝҷдёӨдёӘиҝӣзЁӢйғҪе…·еӨҮжү§иЎҢеҗҺй—ЁеҠҹиғҪзҡ„иғҪеҠӣгҖӮе…¶дёӯпјҢйҷ„еёҰ 209 зҡ„иҝӣзЁӢдјҡйҖҡиҝҮйҷ„еёҰ 201 зҡ„иҝӣзЁӢжҺҘ收иҝңзЁӢжҢҮд»ӨпјҢиҝӣиҖҢжү§иЎҢеҗҺй—ЁеҠҹиғҪгҖӮ

жҺ§еҲ¶еҠҹиғҪпјҡеҸ‘йҖҒи®Ўз®—жңәдҝЎжҒҜгҖҒејҖеҗҜеҗҺй—ЁгҖҒиҮӘжё…зҗҶгҖҒжҺҘ收е’ҢеҸ‘йҖҒеҗҜеҠЁдҝЎжҒҜзӯүеҠҹиғҪгҖӮ

еҗҺй—ЁеҠҹиғҪпјҡе®һзҺ°ж–Ү件管зҗҶгҖҒжіЁеҶҢиЎЁз®ЎзҗҶгҖҒиҝӣзЁӢз®ЎзҗҶзӯүзі»з»ҹз®ЎзҗҶеҠҹиғҪе’Ң SQL гҖҒзҪ‘з»ңгҖҒеүӘиҙҙжқҝз®ЎзҗҶзӯүе…¶д»–еҠҹиғҪгҖӮ

еӣҫзүҮ

иҝӣзЁӢеҸӮж•°жү§иЎҢйҖ»иҫ‘

1.3.1 еҲқе§ӢеҢ–йҳ¶ж®ө

еҗҺй—ЁжЁЎеқ—еңЁеҲқжңҹжү§иЎҢиҝҮзЁӢдёӯдјҡиҝӣиЎҢеҲқе§ӢеҢ–ж“ҚдҪңпјҢе…¶дёӯеҢ…жӢ¬жҸҗеҚҮжқғйҷҗгҖҒиҺ·еҸ–еҗҜеҠЁй…ҚзҪ®гҖҒ移еҠЁж–Ү件гҖҒеҗҜеҠЁеҸӮж•° 100 пјҲиҝӣиЎҢжҢҒд№…еҢ–ж“ҚдҪңпјүиҝӣзЁӢзӯүгҖӮ

жҸҗеҚҮжқғйҷҗгҖӮ

еӣҫзүҮ

жҸҗеҚҮжқғйҷҗ

иҺ·еҸ–еҗҜеҠЁй…ҚзҪ®пјҡе…¶йҰ–е…ҲйҖҡиҝҮиҮӘиә«жЁЎеқ—дёӯзҡ„ж•°жҚ®иҺ·еҸ–еҗҜеҠЁй…ҚзҪ®гҖӮеҰӮжһң boot.cfg ж–Ү件еӯҳеңЁпјҢеҲҷдјҡд»Ҙ boot.cfg дёӯзҡ„еҗҜеҠЁй…ҚзҪ®дёәеҹәеҮҶгҖӮ

еӣҫзүҮ

иҺ·еҸ–еҗҜеҠЁй…ҚзҪ®

еҗҜеҠЁй…ҚзҪ®зҡ„и§ЈеҜҶз®—жі•пјҡд№ӢеҗҺпјҢйҖҡиҝҮз®—жі•з”ҹжҲҗеҜҶй’ҘжөҒиҝӣиЎҢејӮжҲ–и§ЈеҜҶгҖӮиҜҘз®—жі•жҳҜжӯӨеҗҺй—ЁжЁЎеқ—дёӯдё»иҰҒдҪҝз”Ёзҡ„еҠ еҜҶи§ЈеҜҶз®—жі•пјҢеҗҢж ·д№ҹз”ЁдәҺдёҺиҝңзЁӢжңҚеҠЎеҷЁиҝӣиЎҢж•°жҚ®дәӨжҚўзҡ„иҝҮзЁӢгҖӮ

еӣҫзүҮ

ејӮжҲ–и§ЈеҜҶ

йҡҸеҗҺпјҢи§ЈеҜҶеҮәиҝңжҺ§жңҚеҠЎеҷЁй“ҫжҺҘгҖҒж–Ү件и·Ҝеҫ„зӯүеҗҜеҠЁй…ҚзҪ®гҖӮе…¶дёӯзҡ„еҹҹеҗҚеқҮжҢҮеҗ‘ 148.66.5.50 гҖӮ

еӣҫзүҮ

еҗҜеҠЁй…ҚзҪ®

з»ҲжӯўзҲ¶иҝӣзЁӢе’ҢеҲ йҷӨзҲ¶иҝӣзЁӢж–Ү件пјҡиҺ·еҸ–зҲ¶иҝӣзЁӢ ID пјҢ并жЈҖжҹҘе…¶жҳҜеҗҰдёә explorer.exe гҖӮиӢҘеҗҰпјҢз»ҲжӯўиҜҘзҲ¶иҝӣзЁӢгҖӮжңҖеҗҺпјҢеҲ йҷӨзҲ¶иҝӣзЁӢж–Ү件гҖӮ

еӣҫзүҮ

еҲ йҷӨзҲ¶иҝӣзЁӢ

COM 组件жҸҗжқғпјҡиӢҘдёҚе…·жңүз®ЎзҗҶе‘ҳжқғйҷҗпјҢеҲҷеҲ©з”Ё COM 组件еҲӣе»әиҝӣзЁӢиҝӣиЎҢжҸҗжқғгҖӮ

еӣҫзүҮ

COM 组件жҸҗжқғ

ж–Ү件еӨҚеҲ¶иҮіжҢҮе®ҡи·Ҝеҫ„并еҲӣе»әиҝӣзЁӢпјҡеӨҚеҲ¶ж–Ү件еҲ° C:\ProgramData\Microsoft\CryptSvcser и·Ҝеҫ„дёӢгҖӮйҡҸеҗҺеҲ©з”Ё COM 组件жҲ–жҷ®йҖҡзҡ„ CreateProcess еҲӣе»ә LZMA.exe иҝӣзЁӢпјҢ并йҷ„еёҰеҸӮж•° 100 дёҺеҪ“еүҚиҝӣзЁӢ ID гҖӮ

еӣҫзүҮ

еӨҚеҲ¶ж–Ү件

еӣҫзүҮ

ж–°зӣ®еҪ•ж–Ү件

1.3.2 жҢҒд№…еҢ–йҳ¶ж®ө

еҸӮж•° 100 иҝӣзЁӢдјҡж №жҚ®ж“ҚдҪңзі»з»ҹзүҲжң¬гҖҒиҝӣзЁӢе®үе…Ёж ҮиҜҶз¬ҰгҖҒз®ЎзҗҶе‘ҳжқғйҷҗзӯүжқЎд»¶пјҢеҶіе®ҡиҝӣиЎҢзі»з»ҹжңҚеҠЎзҡ„еҲӣе»әиҝҳжҳҜд»ҘиҮӘеҠЁеҗҜеҠЁж–№ејҸиҝҗиЎҢиҝӣзЁӢпјҢд»ҘжӯӨзЎ®дҝқзӣ®ж ҮиҝӣзЁӢиғҪеӨҹжҢҒд№…еҢ–жү§иЎҢгҖӮ

еӣҫзүҮ

жҢҒд№…еҢ–

еӣҫзүҮ

CryptSvcser жңҚеҠЎжҲ–еҗҜеҠЁйЎ№

йҡҗи—ҸжңҚеҠЎпјҡйҖҡиҝҮдҝ®ж”№жңҚеҠЎзҡ„е®үе…ЁжҸҸиҝ°з¬ҰпјҢе®һзҺ°йҡҗи—ҸжңҚеҠЎзҡ„ж“ҚдҪңгҖӮ

еӣҫзүҮ

йҡҗи—ҸжңҚеҠЎ

1.3.3 жіЁе…Ҙйҳ¶ж®ө

иҜҘйҳ¶ж®өдјҡеҲӣе»әдёӨдёӘ svchost.exe иҝӣзЁӢпјҢеҗҢж—¶е°ҶеҗҺй—ЁжЁЎеқ—жіЁе…Ҙе…¶дёӯпјҢ并иҝӣиЎҢеҸҚе°„еҠ иҪҪгҖӮиҝҷдёӨдёӘиҝӣзЁӢеҲҶеҲ«йҷ„еёҰеҸӮж•° 201 е’Ң 209пјҢе…¶дҪңз”ЁдёәжҺҘ收жҢҮд»ӨпјҢд»Ҙе®һзҺ°жҺ§еҲ¶еҠҹиғҪжҲ–еҗҺй—ЁеҠҹиғҪзҡ„жү§иЎҢгҖӮ

еҲӣе»ә第дёҖдёӘ svchost.exe иҝӣзЁӢпјҡеҲӣе»әиҝӣзЁӢ svchost.exe е№¶дј е…ҘеҸӮж•° 201 гҖӮ

еӣҫзүҮ

еҲӣе»ә第дёҖдёӘ svchost.exe

жіЁе…ҘиҮіз¬¬дёҖдёӘ svchost.exe иҝӣзЁӢпјҡеҲҶй…ҚиҝңзЁӢиҝӣзЁӢеҶ…еӯҳпјҢеҗ‘е…¶дёӯеҶҷе…ҘеҸҚе°„еҠ иҪҪеҷЁе’ҢеҗҺй—Ёд»Јз ҒгҖӮйҡҸеҗҺпјҢдҝ®ж”№е…ҘеҸЈзӮ№пјҢ并жҒўеӨҚзәҝзЁӢжү§иЎҢпјҢд»ҺиҖҢеңЁзӣ®ж ҮиҝӣзЁӢпјҲеҰӮ svchost.exeпјүдёӯжіЁе…Ҙ并жү§иЎҢжҒ¶ж„Ҹд»Јз ҒгҖӮ

еӣҫзүҮ

жіЁе…ҘиҮі svchost.exe

еҲӣе»ә第дәҢдёӘ svchost.exe иҝӣзЁӢ并注е…ҘпјҡйҒҚеҺҶиҝӣзЁӢеҲ—иЎЁпјҢжүҫеҲ°з¬ҰеҗҲжқЎд»¶зҡ„иҝӣзЁӢеҗҺпјҢеӨҚеҲ¶е…¶д»ӨзүҢ并е°Ҷе…¶и®ҫзҪ®дёәз®ЎзҗҶе‘ҳе®үе…Ёж ҮиҜҶз¬ҰгҖӮд№ӢеҗҺпјҢеҲӣе»ә第дәҢдёӘиҝӣзЁӢ svchost.exe е№¶дј е…ҘеҸӮж•° 209 гҖӮйҡҸеҗҺеҗ‘е…¶дёӯжіЁе…Ҙд»Јз ҒгҖӮ

еӣҫзүҮ

еҲӣе»ә第дәҢдёӘ svchost.exe иҝӣзЁӢ并注е…Ҙ

1.3.4 жҺ§еҲ¶еҠҹиғҪ

иҝһжҺҘжңҚеҠЎеҷЁпјҡиҝӣе…ҘжҺ§еҲ¶еҫӘзҺҜд№ӢеүҚпјҢ svchost.exe 201 иҝӣзЁӢдјҡе…ҲиҝһжҺҘ list.whoamis.info иҝңзЁӢжңҚеҠЎеҷЁпјҢиҝӣиЎҢдёҠзәҝж“ҚдҪңгҖӮ

еӣҫзүҮ

иҝһжҺҘжңҚеҠЎеҷЁ

жү§иЎҢжҺ§еҲ¶еҠҹиғҪпјҡйҡҸеҗҺпјҢиҜҘиҝӣзЁӢжҺҘ收жҢҮд»Ө并жү§иЎҢжҺ§еҲ¶еҠҹиғҪгҖӮе…¶дёӯжҺ§еҲ¶з Ғ 3 еҸ·еҜ№еә”дёәжү§иЎҢеҗҺй—ЁеҠҹиғҪгҖӮ

еӣҫзүҮ

жҺ§еҲ¶еҠҹиғҪ

жҢҮд»ӨжҺҘ收解еҜҶи§ЈеҺӢпјҡиҜҘиҝӣзЁӢеңЁжҺҘ收жҢҮд»ӨеҗҺпјҢдјҡе…ҲеҲ©з”ЁеҲқе§ӢеҢ–йҳ¶ж®өжүҖд»Ӣз»Қзҡ„ејӮжҲ–з®—жі•еҜ№жҢҮд»ӨиҝӣиЎҢи§ЈеҜҶгҖӮйҡҸеҗҺпјҢдҪҝз”Ё RtlDecompressBuffer еҮҪж•°еҜ№е…¶иҝӣиЎҢи§ЈеҺӢзј©гҖӮ

еӣҫзүҮ

и§ЈеҺӢзј©

1.3.5 еҗҺй—ЁеҠҹиғҪ

еҗҺй—ЁеҠҹиғҪеҢ…жӢ¬д»ҘдёӢеҶ…е®№пјҡ

зі»з»ҹз®ЎзҗҶзұ»пјҡж–Ү件гҖҒиҝӣзЁӢгҖҒжіЁеҶҢиЎЁгҖҒжңҚеҠЎзӯүгҖӮ

е…¶д»–пјҡзҪ‘з»ңгҖҒCMD еҗҺй—ЁгҖҒSQL зӯүгҖӮ

и®°еҪ•пјҡй”®зӣҳи®°еҪ•гҖҒеүӘиҙҙжқҝз®ЎзҗҶгҖӮ

ж ·жң¬еңЁжҺҘ收жҢҮд»Өд№ӢеүҚпјҢдјҡе…Ҳе°ҶеҗҺй—ЁеҠҹиғҪеҮҪж•°еҶҷе…Ҙе…ұдә«еҶ…еӯҳдёӯгҖӮ

еӣҫзүҮ

еҗҺй—ЁеҠҹиғҪеҮҪж•°

жү§иЎҢеҗҺй—ЁеҠҹиғҪжңүдёӨз§ҚжЁЎејҸпјҡ

иҺ·еҸ–жҢҮд»ӨзӣҙжҺҘжү§иЎҢпјӣ

иҺ·еҸ–жҢҮд»ӨеҗҺпјҢйҖҡиҝҮз®ЎйҒ“йҖҡдҝЎзҡ„ж–№ејҸеҸ‘йҖҒжҢҮд»ӨгҖӮйҡҸеҗҺпјҢеҸҰдёҖдёӘ svchost.exe иҝӣзЁӢдјҡд»ҺиҜҘз®ЎйҒ“иҜ»еҸ–иҜ»еҸ–жҢҮд»Ө并жү§иЎҢеҗҺй—ЁеҠҹиғҪгҖӮ

еӣҫзүҮ

жқЎд»¶еҲӨж–ӯ

еӣҫзүҮ

з®ЎйҒ“еҲӣе»әе’ҢиҺ·еҸ–

йҖҡиҝҮз®ЎйҒ“иҺ·еҸ–жҢҮд»ӨпјҢжү§иЎҢеҗҺй—ЁеҠҹиғҪгҖӮ

еӣҫзүҮ

жү§иЎҢеҗҺй—ЁеҠҹиғҪ

зі»з»ҹз®ЎзҗҶзұ»еҗҺй—ЁеҠҹиғҪеҜ№еә”зҡ„жҺ§еҲ¶з ҒеҰӮдёӢгҖӮ

еӣҫзүҮ

зі»з»ҹз®ЎзҗҶзұ»еҗҺй—ЁеҠҹиғҪ

жӯӨеӨ–пјҢиҝҳеӯҳеңЁ CMD еҗҺй—ЁгҖҒзҪ‘з»ңзӣёе…ігҖҒSQL з®ЎзҗҶзӯүеҗҺй—ЁеҠҹиғҪгҖӮ

еӣҫзүҮ

е…¶д»–еҗҺй—ЁеҠҹиғҪ

йғЁеҲҶеҗҺй—ЁеҠҹиғҪзҡ„е…·дҪ“ж“ҚдҪңеҰӮдёӢпјҡ

еүӘиҙҙжқҝз®ЎзҗҶпјҡе°ҶеүӘиҙҙжқҝж•°жҚ®еҶҷе…Ҙж–Ү件 NvSmart.x64.hlp дёӯгҖӮ

еӣҫзүҮ

еүӘиҙҙжқҝз®ЎзҗҶ

й”®зӣҳи®°еҪ•пјҡи®°еҪ•ж•°жҚ®гҖӮ

еӣҫзүҮ

й”®зӣҳи®°еҪ•

жҸ’件еҠ иҪҪпјҡйҒҚеҺҶ C:\ProgramData\Microsoft\CryptSvcser зӣ®еҪ•дёӢзҡ„ 0~127.plg ж–Ү件пјҢ并е°Ҷе…¶еҸҚе°„еҠ иҪҪгҖӮ

ж–Үз« ж ҮйўҳпјҡзҒ«з»’е®үе…Ё дјҒдёҡзә§жқҖжҜ’ з»Ҳз«Ҝе®үе…Ё еӣӣе·қ жҲҗйғҪ 科жұҮ科жҠҖ ITжңҚеҠЎе•Ҷ

зҒ«з»’иҮӘиә«е…ій”®иҜҚпјҡ

е…¬еҸёпјҡеҢ—дә¬зҒ«з»’зҪ‘з»ң科жҠҖжңүйҷҗе…¬еҸёпјҢзҒ«з»’е®үе…ЁиҪҜ件дјҒдёҡзүҲпјҢзҒ«з»’з»Ҳз«Ҝзі»з»ҹпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹйҮҮиҙӯйЎ№зӣ®

зҒ«з»’е®үе…ЁпјҢзҒ«з»’пјҢзҒ«з»’е®үе…ЁиҪҜ件пјҢзҒ«з»’е®ҳзҪ‘пјҢEDR V1.0пјҢзҒ«з»’е®үе…ЁйҳІжҠӨ

зҒ«з»’е®үе…ЁдјҒдёҡзүҲ300дёҖе№ҙ зҒ«з»’linuxзүҲ收иҙ№пјҢзҒ«з»’дҝЎжҒҜе®үе…ЁиҪҜ件 linux PC V2.0з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹзҪ‘з»ңзүҲпјҢзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹ linux зүҲпјҲдёүе№ҙи®ўйҳ…пјүпјҢ зҒ«з»’дјҒдёҡзүҲ收иҙ№ж ҮеҮҶ зҒ«з»’жқҖжҜ’иҪҜ件дјҒдёҡзүҲд»·ж јпјҢзҒ«з»’е®үе…Ё зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0 зҒ«з»’е®үе…Ё зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0 жңәжһ„зүҲпјҢзҒ«з»’дјҒдёҡзүҲжқҖжҜ’иҪҜ件 зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹ 2.0гҖҒзҒ« з»’дјҒдёҡзүҲжқҖжҜ’иҪҜ件 дҝЎеҲӣ Linux з»Ҳз«Ҝ (жЎҢйқўзүҲ)гҖҒзҒ«з»’дјҒдёҡзүҲжқҖжҜ’иҪҜ件 дҝЎеҲӣ Linux з»Ҳз«Ҝ (жңҚеҠЎеҷЁзүҲ)иҪҜ件жҺҲжқғгҖӮзҒ«з»’е®үе…Ё з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹWindowsзүҲ жқҖжҜ’иҪҜ件 WindowsжңҚеҠЎеҷЁжқҖжҜ’3е№ҙжҺҲжқғпјҢзҒ«з»’е®үе…Ё з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹLinuxжңҚеҠЎеҷЁзүҲ жқҖжҜ’иҪҜ件 1inuxжңҚеҠЎеҷЁжқҖжҜ’3е№ҙжҺҲжқғ

зҒ«з»’дјҒдёҡз®ЎзҗҶе‘ҳеҜҶз ҒпјҢзҒ«з»’дјҒдёҡзүҲзӣ‘жҺ§е‘ҳе·Ҙз”өи„‘пјҢзҒ«з»’дјҒдёҡзүҲе’ҢдёӘдәәзүҲеҢәеҲ«пјҢ

зҒ«з»’дјҒдёҡзүҲдёҺдёӘдәәзүҲжңүдҪ•дёҚеҗҢпјҹзҒ«з»’дјҒдёҡзүҲжҖҺд№Ҳ收иҙ№пјҹзҒ«з»’дјҒдёҡзүҲеҚёиҪҪиҰҒеҜҶз Ғеҗ—пјҹзҒ«з»’жқҖжҜ’иҪҜ件жҖҺд№Ҳж ·пјҹ

е“Ғзұ»е…ій”®иҜҚпјҡ

зҒ«з»’е®үе…ЁжҲҗз«ӢдәҺ2011е№ҙпјҢжҳҜдёҖ家专注гҖҒзәҜзІ№зҡ„е®үе…Ёе…¬еҸёпјҢиҮҙеҠӣдәҺеңЁз»Ҳз«Ҝе®үе…ЁйўҶеҹҹдёәз”ЁжҲ·жҸҗдҫӣдё“дёҡзҡ„дә§е“Ғе’Ңдё“жіЁзҡ„жңҚеҠЎпјҢ并жҢҒз»ӯеҜ№еӨ–иөӢиғҪеҸҚз—…жҜ’еј•ж“Һзӯүзӣёе…іиҮӘдё»з ”еҸ‘жҠҖжңҜгҖӮеӨҡе№ҙжқҘпјҢзҒ«з»’е®үе…Ёдә§е“ҒеҮӯеҖҹвҖңдё“дёҡгҖҒе№ІеҮҖгҖҒиҪ»е·§вҖқзҡ„зү№зӮ№ж”¶иҺ·дәҶе№ҝеӨ§з”ЁжҲ·зҡ„иүҜеҘҪеҸЈзў‘гҖӮзҒ«з»’дјҒдёҡзүҲдә§е“ҒжӣҙжҳҜй’ҲеҜ№дјҒдёҡеҶ…еӨ–зҪ‘и„Ҷејұзҡ„зҺҜиҠӮпјҢжӢ“еұ•дәҶдјҒдёҡеҜ№дәҺз»Ҳз«Ҝз®ЎзҗҶзҡ„иҢғеӣҙе’Ңж–№ејҸпјҢжҸҗеҚҮдәҶдә§е“Ғзҡ„е…је®№жҖ§гҖҒжҳ“з”ЁжҖ§пјҢжңҖз»Ҳе®һзҺ°жӣҙзӣҙи§Ӯзҡ„е°ҶеЁҒиғҒеҸҜи§ҶеҢ–гҖҒи®©з®ЎзҗҶиҪ»дҫҝеҢ–пјҢе……еҲҶиҫҫеҲ°дҝқжҠӨдјҒдёҡдҝЎжҒҜе®үе…Ёзҡ„зӣ®зҡ„гҖӮ

зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0

зҒ«з»’дҝЎжҒҜе®үе…ЁиҪҜ件 linux PC V2.0з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹзҪ‘з»ңзүҲ

ж”ҜжҢҒйғЁзҪІеңЁWindowsз»Ҳз«ҜгҖҒLinuxз»Ҳз«ҜгҖҒеӣҪдә§зі»з»ҹз»Ҳз«ҜгҖҒmacOSз»Ҳз«ҜдёҠ

1 з»Ҳз«Ҝз®ЎжҺ§зҜҮпјҡеЁҒиғҒеҸҜйў„и§ҒпјҢж•Ңжғ…е…ҲжҙһеҜҹ

2 з»Ҳз«ҜйҳІжҠӨзҜҮпјҡжҠҖжңҜй©ұеҠЁпјҢзәөж·ұйҳІжҠӨ

3 дә§е“ҒдјҳеҠҝзҜҮпјҡе№іеҸ°ејҖеҸ‘е®Ңе–„пјҢдә§е“ҒеҘ‘еҗҲеӣҪжғ…

4 дјҒдёҡеҗҲдҪңзҜҮпјҡдә§е“ҒиҰҶзӣ–е…ЁеӣҪз”ЁжҲ·пјҢжҠҖжңҜиөӢиғҪе№ҝеӨ§еҗҢиЎҢ

з»Ҳз«Ҝе®үе…Ёж•°жҚ®еҢ–пјҢзӣҙи§Ӯе‘ҲзҺ°еЁҒиғҒдҝЎжҒҜгҖӮвҖңзҒ«з»’дјҒдёҡзүҲвҖқе°Ҷз»Ҳз«ҜеӨ„жӢҰжҲӘгҖҒеӨ„зҗҶзҡ„еҗ„зұ»еЁҒиғҒдҝЎжҒҜе‘ҲзҺ°еңЁвҖңжҺ§еҲ¶дёӯеҝғвҖқпјҢж–№дҫҝз®ЎзҗҶе‘ҳзӣҙи§ӮдәҶи§ЈдјҒдёҡе®үе…ЁзҠ¶еҶөпјҢе№¶ж №жҚ®жҳҫзӨәзҡ„дҝЎжҒҜеҲ¶е®ҡеҸҠж—¶гҖҒеҗҲйҖӮзҡ„е®үе…Ёзӯ–з•ҘгҖӮ

еӨҡзә§дёӯеҝғ

ж”ҜжҢҒеӨҡдёӯеҝғз®ЎзҗҶпјҢи§ЈеҶіи·ЁйғЁй—ЁгҖҒи·Ёең°еҹҹз®ЎзҗҶйҡҫйўҳпјҢе°ҶдјҒдёҡзҪ‘з»ңжңүжқЎдёҚзҙҠзәіе…ҘдёҘеҜҶйҳІжҠӨдёӯпјҢзЎ®дҝқе®үе…Ёж— жӯ»и§’гҖӮз»Ҳз«Ҝз®ЎзҗҶе®ҡеҲ¶зӯ–з•ҘиҮӘз”ұеҲҶз»„з®ЎзҗҶж——дёӢз»Ҳз«ҜпјҢе®ҡеҲ¶гҖҒдёӢеҸ‘гҖҗз—…жҜ’жү«жҸҸгҖ‘гҖҒгҖҗжјҸжҙһдҝ®еӨҚгҖ‘гҖҒгҖҗиө„дә§з®ЎзҗҶгҖ‘зӯүзӯ–з•ҘпјҢ并ж”ҜжҢҒеҜ№зӯ–з•ҘиҝӣиЎҢвҖңеўһгҖҒеҲ гҖҒж”№гҖҒжҹҘвҖқзӯүж“ҚдҪңгҖӮ

移еҠЁеӯҳеӮЁд»ӢиҙЁз®ЎзҗҶ

еҸҜе®һзҺ°еҜ№Uзӣҳи®ҫеӨҮгҖҒдҫҝжҗәи®ҫеӨҮгҖҒUSBж— зәҝзҪ‘гҖҒUSBжңүзәҝзҪ‘еҚЎгҖҒжү“еҚ°жңәгҖҒе…үй©ұгҖҒи“қзүҷиҝӣиЎҢи®ҫеӨҮзҡ„дҪҝз”ЁдёҺзҰҒз”ЁпјҢ并ж”ҜжҢҒеҜ№Uзӣҳи®ҫеӨҮгҖҒдҫҝжҗәи®ҫеӨҮе’Ңе…үй©ұзҡ„еҸӘиҜ»ж“ҚдҪңгҖӮ

硬件иө„дә§з®ЎзҗҶ

и®°еҪ•е’Ңжӣҙж–°з»Ҳз«Ҝиө„дә§еҸҳжӣҙжғ…еҶөпјҢеҢ…жӢ¬зЎ¬д»¶зҡ„еҸҳжӣҙгҖҒж–°еўһгҖҒйҒ—еӨұзӯүпјҢиҫ…еҠ©иҝҗз»ҙдәәе‘ҳеҜ№зЎ¬д»¶иө„дә§иҝӣиЎҢеҮҶзЎ®жңүж•Ҳзҡ„з®ЎзҗҶе’Ңи®°еҪ•пјҢж–№дҫҝиҙўеҠЎе®Ўи®Ўзӯүе·ҘдҪңгҖӮ

дҝЎжҒҜз®ЎзҗҶиЎҘдёҒз®ЎзҗҶжҸҗдҫӣй«ҳж•ҲгҖҒдҫҝжҚ·зҡ„жјҸжҙһйӣҶдёӯеҢ–з®ЎзҗҶпјҢйҡҸж—¶жҹҘзңӢжүҖжңүз»Ҳз«ҜжјҸжҙһдҝ®еӨҚжғ…еҶөпјҢеҢ…еҗ«й«ҳеҚұжјҸжҙһгҖҒеҠҹиғҪжјҸжҙһд»ҘеҸҠе·ІеҝҪз•ҘжјҸжҙһпјҢ并дёӢеҸ‘дҝ®еӨҚд»»еҠЎгҖӮдҝЎжҒҜз®ЎзҗҶж—Ҙеҝ—жҠҘиЎЁз®ЎзҗҶж”ҜжҢҒеҜ№з»Ҳз«Ҝз—…жҜ’жҹҘжқҖгҖҒз—…жҜ’йҳІеҫЎгҖҒзі»з»ҹйҳІеҫЎгҖҒзҪ‘з»ңйҳІеҫЎгҖҒи®ҝй—®жҺ§еҲ¶гҖҒжјҸжҙһдҝ®еӨҚгҖҒз»Ҳз«Ҝз®ЎзҗҶгҖҒзі»з»ҹз®ЎзҗҶж—Ҙеҝ—зҡ„и®°еҪ•е’Ңз»ҹи®ЎпјҢ并еҸҜд»ҘеҜ№жүҖдә§з”ҹзҡ„ж—Ҙеҝ—жҠҘиЎЁеұ•зҺ°е’ҢеҜјеҮәгҖӮдёӯеҝғз®ЎзҗҶе®№зҒҫеӨҮд»ҪйҖҡиҝҮи®ҫзҪ®еӨҮд»ҪдёӯеҝғпјҢйҒҝе…Қеӣ е®•жңәгҖҒж–ӯз”өгҖҒиҪҜ硬件故йҡңзӯүж„ҸеӨ–зӘҒеҸ‘жғ…еҶөеёҰжқҘзҡ„жҚҹеӨұгҖӮеӨҮд»ҪдёӯеҝғеҸҜиҮӘеҠЁеҲҮжҚўгҖҒжҺҘз®Ўдё»дёӯеҝғпјҢзЎ®дҝқз»Ҳз«Ҝе®үе…ЁдёҚеҸ—еҪұе“ҚгҖӮ

дёӯеҝғз®ЎзҗҶиҙҰеҸ·з®ЎзҗҶйҖҡиҝҮвҖң**з®ЎзҗҶе‘ҳвҖқиҙҰжҲ·пјҢж·»еҠ 并管зҗҶе…¶е®ғз®ЎзҗҶе‘ҳпјҢеҲҶз®ЎжҺ§еҲ¶дёӯеҝғдёҚеҗҢжЁЎеқ—пјҢеҮҸе°‘гҖҒдјҳеҢ–з®ЎзҗҶдәәе‘ҳе·ҘдҪңйҮҸгҖӮдә§е“ҒиҒ”еҠЁAPIжҺҘеҸЈйҖҡиҝҮи°ғз”ЁзҒ«з»’йў„е…Ҳе®ҡд№үеҘҪзҡ„APIжҺҘеҸЈпјҢејҖж”ҫдёҺе…¶е®ғдә§е“ҒпјҲеҰӮеҮҶе…Ҙзі»з»ҹпјүиҝӣиЎҢиҒ”еҠЁпјҢж–№дҫҝжҹҘиҜўйғЁзҪІзҒ«з»’дә§е“Ғзҡ„з»Ҳз«Ҝзҡ„дҝЎжҒҜпјҢеҢ…жӢ¬з»Ҳз«Ҝең°еқҖгҖҒз»Ҳз«ҜеҗҚз§°гҖҒз»Ҳз«ҜзүҲжң¬гҖҒеҲҶз»„зӯ–з•ҘгҖҒз»Ҳз«ҜеңЁзәҝзҠ¶жҖҒгҖҒз—…жҜ’еә“зүҲжң¬зӯүгҖӮйҡҸзқҖдә§е“Ғе®Ңе–„пјҢеҗҺз»ӯе°ҶйҖҗжёҗејҖж”ҫжӣҙеӨҡиҒ”еҠЁдҝЎжҒҜе’ҢеҠҹиғҪгҖӮ

дёҖ.иҮӘдё»з ”еҸ‘пјҢйҒҝе…ҚжҺЈиӮҳ

зӢ¬жңүвҖңйҖҡз”Ёи„ұеЈівҖқгҖҒвҖңеҠЁжҖҒиЎҢдёәжҹҘжқҖвҖқжҠҖжңҜпјҢеҹәдәҺвҖңиҷҡжӢҹжІҷзӣ’вҖқзҺҜеўғпјҢ йҖҡиҝҮиЎҢдёәзү№еҫҒжқҘзІҫеҮҶеҲӨж–ӯпјҢй«ҳжҹҘжқҖгҖҒдҪҺиҜҜжҠҘгҖӮ

зҒ«з»’з ”еҸ‘зҡ„вҖңйҖҡз”Ёи„ұеЈівҖқжҠҖжңҜеҸҜз”ЁдәҺжҲіз©ҝз—…жҜ’вҖңдјӘиЈ…вҖқпјҢйҖҡиҝҮеҗҜеҸ‘ејҸйҖ»иҫ‘иҜ„дј°еҫ…жү«жҸҸж ·жң¬пјҢдҪҝе…¶еңЁиҷҡжӢҹзҺҜеўғдёӯиҝҳеҺҹиў«дҝқжҠӨзҡ„д»Јз ҒгҖҒж•°жҚ®е’ҢиЎҢдёәгҖӮеӣ жӯӨпјҢеҜ№жҜ”дј з»ҹеҸҚз—…жҜ’еј•ж“Һзҡ„йқҷжҖҒжҲ–еҠЁжҖҒжҢҮеҜји„ұеЈіпјҢзҒ«з»’вҖңйҖҡз”Ёи„ұеЈівҖқеҸҜи§ЈеҶіз—…жҜ’дҪҝз”Ёзҡ„иҮӘе®ҡд№үеЈігҖҒд»Јз Ғж··ж·ҶеҷЁеңЁеҶ…зҡ„жүҖжңүе…¶д»–д»Јз Ғзә§еҜ№жҠ—йҡҫйўҳгҖӮ

зҒ«з»’еҸҚз—…жҜ’еј•ж“ҺйҖҡиҝҮи·ҹиёӘе’Ңи®°еҪ•зЁӢеәҸжҲ–и„ҡжң¬еңЁиҷҡжӢҹзҺҜеўғдёӯзҡ„еҠЁжҖҒиЎҢдёәпјҢй…ҚеҗҲеҗҜеҸ‘ејҸеҲҶжһҗз®—жі•еҜ№зЁӢеәҸзҡ„жҒ¶ж„ҸиЎҢдёәиҝӣиЎҢиҜ„дј°гҖӮж— и®әз—…жҜ’еҰӮдҪ•дҝ®ж”№жҲ–ж··ж·Ҷзү№еҫҒпјҢеҸӘиҰҒе®ғзҡ„иЎҢдёәдёҺе·ІзҹҘзҡ„з—…жҜ’иЎҢдёәжЁЎејҸеҢ№й…ҚпјҢе°ұеҸҜд»ҘзӣҙжҺҘеҲӨе®ҡдёәз—…жҜ’гҖӮеӣ жӯӨпјҢе’Ңдј з»ҹзҡ„еҸҚз—…жҜ’еј•ж“ҺдҪҝз”Ёзҡ„еӣәе®ҡзҡ„зү№еҫҒеҲӨж–ӯз—…жҜ’зҡ„ж–№ејҸзӣёжҜ”пјҢзҒ«з»’еҸҜд»Ҙжңүж•ҲиҜҶеҲ«е·ІзҹҘз—…жҜ’зҡ„ж–°еҸҳз§Қе’ҢжңӘзҹҘз—…жҜ’гҖӮ

дәҢ.жҢҒз»ӯиҝӯд»ЈпјҢеҜ№жҠ—жңӘзҹҘеЁҒиғҒ

дјҳеҢ–иҷҡжӢҹжІҷзӣ’зҡ„еҗҜеҸ‘з®—жі•

ж”№иҝӣиҷҡжӢҹжІҷзӣ’зҡ„жү§иЎҢж•ҲзҺҮ

ж—ҘеёёеҚҮзә§жҺЁйҖҒз»ҷз”ЁжҲ· жҸҗй«ҳеҜ№жңӘзҹҘеЁҒиғҒзҡ„жЈҖжөӢиғҪеҠӣ

зҒ«з»’еҸҚз—…жҜ’еј•ж“Һ

дёү.жң¬ең°жқҖжҜ’пјҢдёҚеҸ—ж–ӯзҪ‘еҪұе“Қ

йҖҡиҝҮиЎҢдёәзү№еҫҒпјҢж—¶й—ҙзІҫеҮҶиҜҶеҲ«еҗ„зұ»з—…жҜ’гҖҒеҸҳз§Қд»ҘеҸҠж–°зҡ„еЁҒиғҒгҖӮ

еҜ№ж„ҹжҹ“еһӢз—…жҜ’гҖҒе®Ҹз—…жҜ’зӯүзү№ж®Ҡзұ»еһӢз—…жҜ’иғҪеӨҹеҒҡеҲ°еҸӘжё…йҷӨз—…жҜ’гҖҒдёҚжҚҹе®іж–Ү件гҖӮ

еҜ№жҹҘжқҖз»“жһңеҸҜйҳҗиҝ°пјҢиғҪеҮҶзЎ®жҢҮеҮәж ·жң¬дёәз—…жҜ’зҡ„дҫқжҚ®гҖӮ

еҜ№жҹҘжқҖз»“жһңеҸҜжҺ§пјҢиҜҜжҠҘзҺҮдҪҺпјҢеҜ№иҪҜ件зҡ„е…је®№жҖ§еҘҪгҖӮ

жң¬ең°жқҖжҜ’иғҪеҠӣејәпјҢдёҚеҸ—ж–ӯзҪ‘зҺҜеўғеҪұе“ҚгҖӮ

еҶ…е®№жӢҰжҲӘеұӮпјҲ Content - Based Threat Detectionпјү

ж–Ү件е®һж—¶зӣ‘жҺ§

规еҲҷжӢҰжҲӘеұӮпјҲ Policy - Based Protection & Restrictionпјү

зі»з»ҹеҠ еӣә

иЎҢдёәжӢҰжҲӘеұӮпјҲBehavior - Based Threat Detection пјү

з—…жҜ’иЎҢдёәзӣ‘жҺ§ иҪҜ件е®үиЈ…жӢҰжҲӘ

еҶ…е®№иҝҮж»ӨеұӮпјҲContent - Based Network Packet Filteringпјү

жҒ¶ж„ҸзҪ‘з«ҷжӢҰжҲӘ дёӢиҪҪдҝқжҠӨ UзӣҳдҝқжҠӨ иҪҜ件е®үиЈ…жӢҰжҲӘ йӮ®д»¶зӣ‘жҺ§ Webжү«жҸҸ жү§иЎҢжҺ§еҲ¶ еҚұйҷ©еҠЁдҪңжӢҰжҲӘ з—…жҜ’е…Қз–« иҒ”зҪ‘жҺ§еҲ¶ IPеҚҸи®®жҺ§еҲ¶ иҮӘе®ҡд№үйҳІжҠӨ еә”з”ЁеҠ еӣә ж‘„еғҸеӨҙдҝқжҠӨзҪ‘з»ңе…ҘдҫөжӢҰжҲӘ жЁӘеҗ‘жё—йҖҸйҳІжҠӨ еҜ№еӨ–ж”»еҮ»жӢҰжҲӘ еғөе°ёзҪ‘з»ңйҳІжҠӨ жҡҙз ҙж”»еҮ»жӢҰжҲӘ WebжңҚеҠЎдҝқжҠӨеӨҡеұӮж¬ЎйҳІеҫЎзі»з»ҹ

дёҖ.жһ„е»әе……еҲҶйҳІжҠӨзәөж·ұ

зҒ«з»’зҺҮе…Ҳе°ҶеҚ•жӯҘйҳІеҫЎе’ҢеӨҡжӯҘжҒ¶ж„Ҹзӣ‘жҺ§зӣёз»“еҗҲпјҢзӣ‘жҺ§зҷҫдёӘйҳІеҫЎзӮ№пјҲеҢ…еҗ«йҳІзҒ«еўҷпјүпјҢжңүж•Ҳйҳ»жӯўеҗ„з§ҚжҒ¶ж„ҸзЁӢеәҸеҜ№зі»з»ҹзҡ„ж”»еҮ»е’ҢзҜЎж”№пјҢдҝқжҠӨз»Ҳз«Ҝи„ҶејұзӮ№гҖӮ

дәҢ.еӨҡеұӮж¬Ўдё»еҠЁйҳІеҫЎзі»з»ҹ

1.зҒөжҙ»зҡ„зҪ‘з»ңз®ЎзҗҶ

зҒ«з»’е…·еӨҮе®Ңж•ҙзҡ„йҳІзҒ«еўҷпјҢеҸҜд»Ҙд»ҺвҖңеҚҸи®®вҖқгҖҒвҖңжқҘжәҗвҖқгҖҒвҖңеә”з”ЁзЁӢеәҸвҖқдёүдёӘз»ҙеәҰеҜ№з»Ҳз«Ҝзҡ„зҪ‘з»ңиҝһжҺҘиҝӣиЎҢе…Ёйқўйў„йҳІгҖӮ

2.еғөе°ёзҪ‘з»ңйҳІжҠӨ规еҲҷ

йҖҡиҝҮеҜ№зҪ‘з»ңйҖҡи®Ҝж•°жҚ®иҝӣиЎҢжү«жҸҸпјҢиҜҶеҲ«дё»жңәеӯҳеңЁзҡ„BotnetгҖҒRATе’ҢеҗҺй—ЁзЁӢеәҸдёҺй»‘е®ўй—ҙзҡ„жҒ¶ж„ҸйҖҡдҝЎе№¶иҝӣиЎҢжӢҰжҲӘпјҢж— йңҖдәәе·Ҙе№Ійў„гҖӮ

3.жјҸжҙһж”»еҮ»йҳІжҠӨжҠҖжңҜ

еҜ№дёҘйҮҚзҡ„и •иҷ«зә§жјҸжҙһгҖҒWebжңҚеҠЎжјҸжҙһпјҢжҸҗеүҚеҲӣе»әвҖңиҷҡжӢҹиЎҘдёҒвҖқпјҢдҝқжҠӨеӯҳеңЁжјҸжҙһзҡ„ж“ҚдҪңзі»з»ҹжҲ–иҖ…зЁӢеәҸе…ҚеҸ—й»‘е®ўж”»еҮ»гҖӮ

4.RDPејұеҸЈд»Өжё—йҖҸйҳІжҠӨ

йҖҡиҝҮдәҢж¬ЎйӘҢиҜҒдёҺIPзҷҪеҗҚеҚ•и®ҫзҪ®пјҢйҳ»жӯўз»Ҳз«ҜеҜҶз Ғжі„жјҸеҗҺйҒӯйҒҮж”»еҮ»зҡ„йЈҺйҷ©гҖӮе°Өе…¶еҜ№еёёеҲ©з”ЁRDPејұеҸЈд»Өе…Ҙдҫөзҡ„еӢ’зҙўз—…жҜ’йҳІеҫЎж•Ҳжһңжҳҫи‘—гҖӮ

5.еә”з”ЁеҠ еӣәйҳІжҠӨжҠҖжңҜ

еҜ№еҸ—дҝқжҠӨзҡ„иҝӣзЁӢиЎҢдёәиҝӣиЎҢзӣ‘жҺ§пјҢйҳІжӯўй»‘е®ўеҲ©з”Ёеә”з”ЁзЁӢеәҸдёӯжңӘдҝ®еӨҚзҡ„жјҸжҙһжҲ–йӣ¶ж—ҘжјҸжҙһеҜ№дё»жңәеҸ‘иө·ж”»еҮ»гҖӮ

6.е…Ёйқўзҡ„зі»з»ҹеҠ еӣә

зҒ«з»’зі»з»ҹеҠ еӣәеҜ№зі»з»ҹзҡ„йҳІжҠӨеҢ…жӢ¬ж–Ү件йҳІжҠӨгҖҒжіЁеҶҢиЎЁйҳІжҠӨгҖҒж•Ҹж„ҹеҠЁдҪңйҳІжҠӨдёүеӨ§йЎ№е…ұ86дёӘйҳІжҠӨзӮ№гҖӮз»ҳеҲ¶еЁҒиғҒжғ…жҠҘзі»з»ҹпјҢжү§иЎҢEDRйҳІжҠӨзӯ–з•ҘгҖӮ

дёҖ.еЁҒиғҒжғ…жҠҘзі»з»ҹ

зҒ«з»’еЁҒиғҒжғ…жҠҘзі»з»ҹе®һж—¶жҠҘе‘Ҡдә’иҒ”зҪ‘дёӯеӯҳеңЁзҡ„еЁҒиғҒжҜҸдёҖдёӘз”ЁжҲ·гҖҒз»Ҳз«ҜйғҪе°Ҷдә«еҸ—вҖңжғ…жҠҘй©ұеҠЁе®үе…ЁвҖқеёҰжқҘзҡ„йҳІжҠӨз»ҳеҲ¶еЁҒиғҒжғ…жҠҘзі»з»ҹпјҢжү§иЎҢEDRйҳІжҠӨзӯ–з•Ҙ

дәҢ. EDRйҳІжҠӨзӯ–з•Ҙ

з»Ҳз«ҜжҚ•иҺ·еЁҒиғҒдҝЎжҒҜеҗҺпјҢеңЁе®үе…Ёжғ…жҠҘзі»з»ҹе“Қеә”пјҢз»ҸиҝҮеҲҶжһҗеӨ„зҗҶеҗҺеҚҮзә§и§ЈеҶіж–№жЎҲпјҢеҶҚеҸҚйҰҲз»ҷжүҖжңүзҒ«з»’з»Ҳз«ҜгҖӮ

жҲҗзҶҹзЁіе®ҡзҡ„дә§е“ҒжҖ§иғҪ

еҜ№ж”ҝдјҒжңәжһ„дҪҝз”Ёзҡ„зү№ж®ҠиҪҜ件жңүиҫғејәзҡ„е…је®№жҖ§пјҢдёҚеҪұе“ҚжӯЈеёёеҠһе…¬гҖӮе…је®№еҘҪиғҪиҝ…йҖҹеӨ„зҗҶгҖҒжӢҰжҲӘеӣҪеҶ…еёёи§ҒжөҒиЎҢзҡ„и •иҷ«гҖҒжҢ–зҹҝгҖҒеӢ’зҙўзӯүз—…жҜ’е’ҢжөҒж°“дҫөжқғиЎҢдёәгҖӮжң¬еңҹеҢ–еҚ з”Ёз©әй—ҙе°ҸгҖҒй…ҚзҪ®иҰҒжұӮдҪҺпјҢиҪ»е·§е№ІеҮҖпјҢдёҚжӢ–ж…ўз”өи„‘йҖҹеәҰгҖӮеҚ з”Ёе°Ҹ

иҮӘдё»з ”еҸ‘пјҢж”ҜжҢҒеҫ®иҪҜзі»з»ҹгҖҒLinuxжңҚеҠЎеҷЁпјҢйҖӮй…ҚеӣҪдә§дё»жөҒж“ҚдҪңзі»з»ҹе’ҢиҠҜзүҮгҖӮ

йҖӮй…Қе№ҝдёҘж јзҡ„иҒҢдёҡж“Қе®ҲзҒ«з»’з§үжүҝе®үе…ЁеҺӮе•Ҷзҡ„еҹәжң¬ж“Қе®ҲпјҢдә§е“ҒжІЎжңүжҚҶз»‘гҖҒеј№зӘ—гҖҒдҫөеҚ иө„жәҗзӯүиЎҢдёәпјҢ并ејәеҠӣйҳ»жҢЎе’ҢзӢҷжқҖеҗ„з§ҚжөҒж°“иҪҜ件гҖҒе•ҶдёҡиҪҜ件зҡ„дҫөжқғиЎҢдёәпјҢзЎ®дҝқзі»з»ҹе№ІеҮҖжё…зҲҪгҖӮй’ҲеҜ№ж”ҝеәңгҖҒе•ҶдёҡдјҒдёҡзӯүжңәжһ„з”ЁжҲ·пјҢзҒ«з»’жүҝиҜәпјҡвҖңе°ҠйҮҚз”ЁжҲ·зҡ„йҡҗз§ҒжқғгҖҒж•°жҚ®жүҖжңүжқғпјҢдёҚдјҡдёҠдј з”ЁжҲ·зҡ„ж–Ү件гҖҒж•°жҚ®дҝЎжҒҜвҖқгҖӮе°ҠйҮҚз”ЁжҲ·йҡҗз§ҒдҝқжҠӨдјҒдёҡж•°жҚ®е®үе…Ёе…ЁйқўйҖӮй…ҚеӣҪдә§еҢ–гҖӮдёҖзӣҙд»ҘжқҘпјҢзҒ«з»’йғҪеңЁеӣҪдә§еҢ–жңҚеҠЎзҡ„йҒ“и·ҜдёҠдёҚж–ӯзЁіжӯҘеүҚиЎҢзқҖпјҢеҢ…жӢ¬дә§е“Ғе’ҢиҮӘдё»з ”еҸ‘зҡ„еҸҚз—…жҜ’еј•ж“ҺжҠҖжңҜжЁЎеқ—д№ҹж—©е·Іе®ҢжҲҗеҜ№дё»жөҒеӣҪдә§CPUиҠҜзүҮе’Ңж“ҚдҪңзі»з»ҹзҡ„ж”ҜжҢҒгҖӮ

дёҖ.科еӯҰдёҘи°Ёзҡ„жңҚеҠЎжөҒзЁӢ

зҒ«з»’е»әз«ӢдёҖеҘ—е®Ңж•ҙзҡ„гҖҒдё“дёҡзҡ„жңҚеҠЎе№іеҸ°е’ҢжөҒзЁӢпјҢйҖҡиҝҮйӣҶдёӯз»ҹдёҖ收зәіз”ЁжҲ·гҖҒд»ЈзҗҶе•ҶгҖҒжҠҖжңҜеҗҲдҪңдјҷдјҙзӯүдјҒдёҡйңҖжұӮпјҢеҲҶжӢЈжҙҫеҸ‘з»ҷеҸҚз—…жҜ’з ”з©¶гҖҒдә§е“ҒејҖеҸ‘гҖҒдә§е“ҒжөӢиҜ•гҖҒе”®еүҚе’Ңе”®еҗҺжңҚеҠЎзӯүзӣёе…ійғЁй—ЁпјҢеҸҠж—¶еҢ№й…Қдё“дёҡзҡ„е·ҘзЁӢеёҲиҜ„дј°гҖҒи§ЈеҶігҖӮ

жҠҖжңҜеҗҲдҪңдјҷдјҙз”өиҜқгҖҒйӮ®д»¶еёёи§„жё йҒ“и®әеқӣгҖҒзӨҫзҫӨеҸҚйҰҲ

вҖңеңЁзәҝж”ҜжҢҒе’Ңе“Қеә”дёӯеҝғвҖқе№іеҸ°

зәҝдёҠжҠҖжңҜж”ҜжҢҒ

дә§е“Ғе’ЁиҜўдёҺе®үиЈ…гҖҒйғЁзҪІжҢҮеҜјеә”жҖҘе“Қеә”жңҚеҠЎдёҺжҠҘе‘ҠжҸҗдҫӣе®үе…Ёе·ЎжЈҖдёҺе®үе…ЁеҠ еӣәеҗ„зұ»дёҙж—¶йңҖжұӮе…ЁеӣҪзӯӣйҖүдё“дёҡжңҚеҠЎе•ҶпјҢйҡҸж—¶жҸҗдҫӣдёҠй—ЁжңҚеҠЎ

дәҢ.е®Ңе–„йҪҗе…Ёзҡ„жңҚеҠЎе№іеҸ°

з”ЁжҲ·жңҚеҠЎе№іеҸ°е’Ңзі»з»ҹе®Ңе–„зҡ„д»»еҠЎеӨ„зҗҶзі»з»ҹ дјҒдёҡзә§еҝ«йҖҹе“Қеә”жңҚеҠЎдёӯеҝғ

дә‘еҚ—зҒ«з»’пјҢжҳҶжҳҺзҒ«з»’ пјҢиҙөе·һзҒ«з»’пјҢеӣӣе·қзҒ«з»’пјҢйҮҚеәҶзҒ«з»’ пјҢиҘҝи—ҸзҒ«з»’пјҢжӢүиҗЁзҒ«з»’пјҢ

зҒ«з»’е®үе…ЁеҚ«еЈ«пјҲдё“дёҡзүҲпјүиҪҜ件 пјҢзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹv2.0пјҢзҒ«з»’е®үе…Ёз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹ2.0зүҲпјҢзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV1.0,зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹпјҢзҒ«з»’ windows PC зүҲпјҲ10з”ЁжҲ·иө·и®ўпјүпјҢзҒ«з»’е®үе…Ё з»Ҳз«Ҝз®ЎзҗҶзі»з»ҹWindows V2.0,зҒ«з»’з»Ҳз«ҜдјҒдёҡзүҲLinuxзүҲпјҢзҒ«з»’з»Ҳз«ҜдјҒдёҡзүҲmacOSзүҲгҖӮзҒ«з»’дјҒдёҡзүҲ收иҙ№ж ҮеҮҶпјҢзҒ«з»’дјҒдёҡзүҲпјҢ зҒ«з»’дјҒдёҡзүҲзӣ‘жҺ§е‘ҳе·Ҙз”өи„‘пјҢзҒ«з»’дјҒдёҡзүҲе’ҢдёӘдәәзүҲеҢәеҲ«пјҢ зҒ«з»’дјҒдёҡзүҲд»·ж јпјҢзҒ«з»’дјҒдёҡзүҲеӨҡе°‘й’ұпјҢзҒ«з»’дјҒдёҡзүҲеӨҡе°‘й’ұдёҖе№ҙпјҢзҒ«з»’дҝЎжҒҜе®үе…ЁиҪҜ件 linux PC V2.0з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹзҪ‘з»ңзүҲпјҢhuorong endpoint security management system2.0 зҒ«з»’з»Ҳз«ҜйҳІз—…жҜ’зі»з»ҹпјҢзҒ«з»’е®үе…Ё зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0 WindowsжқҖжҜ’иҪҜ件 пјҢзҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹпјҲ LinuxзүҲпјүпјҢзҒ«з»’е®үе…Ёз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0LinuxзүҲпјҢдҝЎжҒҜе®үе…ЁиҪҜ件 зҒ«з»’ windows PC дёүе№ҙз»ӯиҙ№зүҲ(10з”ЁжҲ·иө·и®ўпјүпјҢзҒ«з»’е®үе…Ё з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹV2.0LinuxзүҲ е®үе…ЁиҪҜ件пјҢзҒ«з»’дё“жқҖе·Ҙе…·пјҲдјҒдёҡзүҲпјүпјҢзҒ«з»’е®үе…Ё зҒ«з»’з»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹ2.0пјҲж——иҲ°зүҲпјүпјҢзҒ«з»’дјҒдёҡзҪ‘з»ңзүҲжқҖжҜ’иҪҜ件еҚҮзә§пјҢзҒ«з»’дјҒдёҡзҪ‘з»ңзүҲжқҖжҜ’иҪҜ件еҚҮзә§,зҒ«з»’жқҖжҜ’дјҒдёҡзүҲеӨҡе°‘й’ұ

е®һзҺ°з»Ҳз«Ҝе®үе…Ёзі»з»ҹзҡ„йӣҶдёӯз®ЎзҗҶгҖҒзӯ–з•Ҙй…ҚзҪ®гҖҒжҠҘиЎЁжҹҘзңӢзӯүеҠҹиғҪгҖӮ50дёӘWindowsе®ўжҲ·з«Ҝе…ЁеҠҹиғҪзүҲжҺҲжқғи®ёеҸҜ,

з—…жҜ’йҳІеҫЎпјҡз—…жҜ’жҹҘжқҖпјҢйҳІз—…жҜ’з»Ҳз«ҜиҪҜ件:зҪ‘з»ңзүҲжқҖжҜ’иҪҜ件пјҢжңҚеҠЎеҷЁжқҖжҜ’иҪҜ件пјҢLinuxжңҚеҠЎеҷЁжқҖжҜ’иҪҜ件пјҢйҳІз—…жҜ’иҪҜ件EDRгҖҒжқҖжҜ’иҪҜ件пјҲеҸҚз—…жҜ’еј•ж“ҺгҖҒеӨҡеұӮж¬Ўдё»еҠЁйҳІеҫЎзі»з»ҹгҖҒз—…жҜ’йҳІеҫЎгҖҒзі»з»ҹйҳІеҫЎгҖҒзҪ‘з»ңйҳІеҫЎгҖҒи®ҫеӨҮжҺ§еҲ¶зӯүпјҢзҪ‘з»ңзүҲжқҖжҜ’иҪҜ件 1еҘ—пјҢз»Ҳз«Ҝе®үе…ЁжҺ§еҲ¶зі»з»ҹпјҢEDRз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶпјҢеӨ–зҪ‘з”өи„‘жқҖжҜ’иҪҜ件пјҢеӢ’зҙўз—…жҜ’иҜұжҚ•пјҢж–Ү件е®һж—¶зӣ‘жҺ§пјҢжҒ¶ж„ҸиЎҢдёәзӣ‘жҺ§пјҢUзӣҳдҝқжҠӨпјҢдёӢиҪҪдҝқжҠӨпјҢйӮ®д»¶зӣ‘жҺ§пјҢwebжү«жҸҸгҖӮеҸҚз—…жҜ’еј•ж“Һдҫӣеә”е•ҶгҖӮе®ҡж—¶е…ЁзҪ‘жү«жҸҸпјҢ

жјҸжҙһз®ЎзҗҶпјҡпјҲжјҸжҙһдҝ®еӨҚпјүиЎҘдёҒеҲҶеҸ‘пјҢиЎҘдёҒдҝ®еӨҚпјҢжјҸжҙһж”»еҮ»жӢҰжҲӘгҖҒж”»еҮ»жәҜжәҗпјҢж”ҜжҢҒжјҸжҙһйӣҶдёӯдҝ®еӨҚпјҢиЎҘдёҒж–Ү件管зҗҶпјҢжҢүз»Ҳз«Ҝдҝ®еӨҚпјҢдёӢеҸ‘жјҸжҙһдҝ®еӨҚгҖӮжЁӘеҗ‘жё—йҖҸйҳІжҠӨпјҢ

移еҠЁеӯҳеӮЁз®ЎзҗҶеҠҹиғҪпјҡе®үе…ЁUзӣҳпјҢUзӣҳз®ЎжҺ§пјҢUзӣҳжіЁеҶҢгҖҒUзӣҳдҝЎд»»пјҢUSBж— зәҝзҪ‘еҚЎгҖҒUSBжңүйҷҗзҪ‘еҚЎгҖҒжү“еҚ°жңәгҖҒе…үй©ұгҖҒи“қзүҷи®ҫеӨҮгҖҒдҫҝжҗәи®ҫеӨҮзӯү

зі»з»ҹйҳІеҫЎпјҡзі»з»ҹеҠ еӣәпјҢеә”з”ЁеҠ еӣәпјҢиҪҜ件е®үиЈ…жӢҰжҲӘпјҢж‘„еғҸеӨҙйҳІжҠӨпјҢжөҸи§ҲеҷЁдҝқжҠӨ

еә”з”ЁиҪҜ件管зҗҶпјҡдјҒдёҡиҪҜ件管家пјҢиҪҜ件жҚҶз»‘е®үиЈ…жӢҰжҲӘпјҢиҪҜ件е®үиЈ…жӢҰжҲӘпјҢ

зҪ‘з»ңйҳІеҫЎпјҡжЁӘеҗ‘жё—йҖҸйҳІжҠӨпјҢзҪ‘з»ңе…ҘдҫөжӢҰжҲӘгҖҒеҜ№еӨ–ж”»еҮ»жӢҰжҲӘгҖҒеғөе°ёзҪ‘з»ңйҳІжҠӨгҖҒзҲҶз ҙж”»еҮ»йҳІжҠӨгҖҒиҝңзЁӢзҷ»еҪ•йҳІжҠӨгҖҒwebжңҚеҠЎдҝқжҠӨгҖҒ Web еЁҒиғҒпјҢжҒ¶ж„ҸзҪ‘еқҖжӢҰжҲӘпјҢеҠЁжҖҒжҒ¶ж„ҸиҪҜ件жЈҖжөӢпјҢж— ж–Ү件жҒ¶ж„ҸиҪҜ件пјҢз»Ҳз«ҜеҠЁжҖҒи®ӨиҜҒпјҢйӮ®д»¶зӣ‘жҺ§пјҢж–Ү件е®һж—¶зӣ‘жҺ§пјҢзҪ‘з»ңе…ҘдҫөйҳІжҠӨгҖӮжҒ¶ж„ҸиЎҢдёәзӣ‘жҺ§пјҢеӢ’зҙўз—…жҜ’иҜұжҚ•гҖӮ

и®ҝй—®жҺ§еҲ¶пјҡIPеҚҸи®®жҺ§еҲ¶гҖҒIPй»‘еҗҚеҚ•гҖҒиҒ”зҪ‘жҺ§еҲ¶гҖҒзҪ‘з«ҷеҶ…е®№жҺ§еҲ¶гҖҒзЁӢеәҸжү§иЎҢжҺ§еҲ¶гҖҒи®ҫеӨҮжҺ§еҲ¶пјҢдёӢеҸ‘IPи®ҝй—®йҷҗеҲ¶пјҢе®үе…ЁиҪҜ件иҮӘжҲ‘дҝқжҠӨпјҢеҜҶз ҒдҝқжҠӨгҖӮ

еә”з”ЁеҠ еӣәпјҡwebжңҚеҠЎеҷЁгҖҒж•°жҚ®еә“гҖҒеҠһе…¬иҪҜ件гҖҒж–ҮжЎЈйҳ…иҜ»еҷЁгҖҒжөҸи§ҲеҷЁгҖҒи®ҫи®ЎиҪҜ件пјҢзі»з»ҹеҠ еӣә

иө„дә§з®ЎзҗҶпјҡиө„дә§з®ЎзҗҶгҖҒиҫ№з•Ңз®ЎзҗҶгҖҒиҪҜ件管зҗҶгҖҒзі»з»ҹз®ЎзҗҶгҖҒ硬件管зҗҶгҖҒXPйҳІжҠӨзӣҫгҖҒжөҒйҮҸз®ЎжҺ§гҖҒпјҢз»Ҳз«Ҝе®Ўи®ЎгҖҒedrеҠҹиғҪпјҢиҝңзЁӢжЎҢйқўпјҢйў„йҳІеӢ’зҙўз—…жҜ’пјҢжӢҰжҲӘжҒ¶ж„Ҹж”»еҮ»зӯүеҠҹиғҪгҖӮжё…зӮ№зЎ¬д»¶иө„дә§пјҢ

жңҚеҠЎз«Ҝж”ҜжҢҒзі»з»ҹпјҡWindows 10гҖҒWindows Server 2003гҖҒWindows Server 2008гҖҒWindows Server 2012гҖҒWindows Server 2016

е®ўжҲ·з«Ҝж”ҜжҢҒзі»з»ҹпјҡWindows 10гҖҒWindows Server 2003гҖҒWindows Server 2008гҖҒWindows Server 2012гҖҒWindows Server 2016гҖҒWindows Server 2019зӯүWindowsж“ҚдҪңзі»з»ҹд»ҘеҸҠUOSгҖҒж·ұеәҰLinuxгҖҒдёӯж Үйә’йәҹгҖҒзәўж——linuxгҖҒCentOSгҖҒUbuntuзӯүLinuxж“ҚдҪңзі»з»ҹ

з»Ҳз«Ҝе®үе…ЁйҳІжҠӨпјҢз»Ҳз«Ҝе®үе…ЁиҪҜ件пјҢдјҒдёҡзә§жқҖжҜ’пјҢ з»Ҳз«Ҝе®үе…ЁйҳІжҠӨиҪҜ件жҺҲжқғпјҢзҪ‘з»ңз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶйЎ№зӣ®пјҢз»Ҳз«Ҝи®ҫеӨҮйҳІжҠӨпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶи®ҫеӨҮпјҢз»Ҳз«Ҝе®үе…Ёдё“йЎ№дҝқйҡңпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶе№іеҸ°пјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶе№іеҸ°еҚҮзә§еҸҠз»ҙдҝқйЎ№зӣ®пјҢз»Ҳз«Ҝе®үе…ЁиҝҗиҗҘе№іеҸ°пјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹеҚҮзә§пјҢз»Ҳз«Ҝе®үе…ЁйҳІжҠӨпјҢз»Ҳз«Ҝе®үе…ЁйҳІжҠӨжү©е®№жңҚеҠЎпјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶе№іеҸ°пјҢз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶзі»з»ҹпјҢз«ҜзӮ№дҝқжҠӨеёӮеңә,edrиҝҗиҗҘдҪ“зі»пјҢ з»Ҳз«ҜйҳІжҲ·иғҪеҠӣпјҢе…ЁзҪ‘з®ЎжҺ§пјҢз”өи„‘з»Ҳз«ҜйҳІжҠӨйңҖз»Ҳз«Ҝе®үе…Ёз®ЎзҗҶwindowsзүҲжұӮгҖӮxdr,edrпјҢдҝЎжҒҜе®үе…ЁиҪҜ件 зҒ«з»’ windows PC зүҲпјҲ10з”ЁжҲ·иө·и®ўпјүпјҢзҒ«з»’е®үе…Ё з»Ҳз«Ҝз®ЎзҗҶзі»з»ҹWindows V2.0пјҢ

дҝЎжҒҜе®үе…ЁиҪҜ件 пјҢдјҒдёҡжқҖжҜ’иҪҜ件пјҢзҪ‘з»ңе®үе…Ёз—…жҜ’йҳІжІ»дёҺе®үе…ЁеҠ еӣәжңҚеҠЎйЎ№зӣ®пјҢзҒ«з»’жқҖжҜ’иҪҜ件пјҢзҒ«з»’жқҖжҜ’пјҢзҪ‘з»ңзүҲйҳІз—…жҜ’иҪҜ件

жҲҗйғҪ科жұҮ科жҠҖжңүйҷҗе…¬еҸё( з»Ҳз«Ҝе®үе…Ё иҪҜ件 и§ЈеҶіж–№жЎҲе•Ҷ пјү

ең°еқҖпјҡжҲҗйғҪеёӮдәәж°‘еҚ—и·Ҝеӣӣж®ө1еҸ·ж—¶д»Јж•°з ҒеӨ§еҺҰ18F

з”өиҜқпјҡ400-028-1235

жүӢжңәпјҡ180 8195 0517пјҲеҫ®дҝЎеҗҢеҸ·пјү